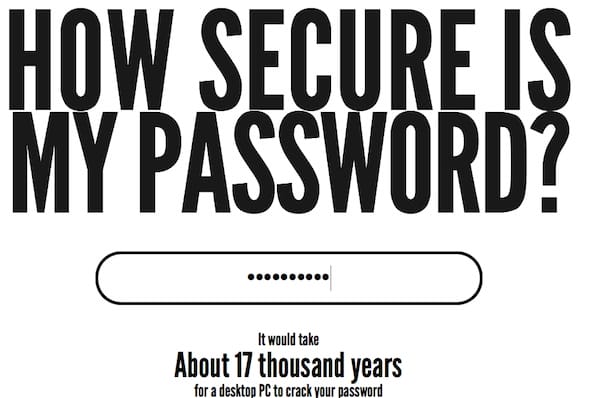

How secure is my password est un service Web qui évalue le temps nécessaire pour arriver à craquer votre mot de passe en utilisant la méthode Brute force attack. En quelques secondes vous saurez si votre mot de passe est sécuritaire ou non.

Utile? Peut-être pas, mais certainement intéressant de constater que selon ce site mon mot de passe nécessite 17 mille ans pour être déchiffré. Je vous rappelle qu’un mot de passe composé d’un mélange de symbole et de caractères numériques et alphanumériques (exemple: 4#Wr$zQ2) est beaucoup plus sécuritaire.

Par exemple, un mot de passe composé de 8 caractères alphanumériques minuscules possède 208 827 064 576 (26^8) combinaisons possibles. Alors qu’un mot de passe de la même longueur contenant un mélange de lettres minuscules, majuscules et de nombres possède lui 6.09568939 × 10ex15 (94^8) combinaisons.

Benoit Descary

Liens:

How secure is my password: http://howsecureismypassword.net

Via: Digital inspiration